Mencuri Data Laptop dengan SEMPROTAN DEBU

Posted On 08 Juni 2009 at di 21.25 by creative addict Bagi sebagian pihak, kehilangan komputer jinjing bukan masalah terbesar. Komputer dapat diganti. Yang lebih merusuhkan hati adalah data yang tersimpan di dalam cakram padat, terutama bila data tersebut ialah rahasia bisnis atau negara. Dalam hal ini kehilangan data bisa berakibat bencana.

Bagi sebagian pihak, kehilangan komputer jinjing bukan masalah terbesar. Komputer dapat diganti. Yang lebih merusuhkan hati adalah data yang tersimpan di dalam cakram padat, terutama bila data tersebut ialah rahasia bisnis atau negara. Dalam hal ini kehilangan data bisa berakibat bencana.Tak heran bila banyak perusahaan dan pemerintahan yang memberlakukan kebijakan untuk memakai peranti lunak enkripsi di komputer-komputer jinjing mereka. Dengan cara ini kalau terjadi kecurian atau kehilangan, data yang tersimpan di cakram padat tidak akan dapat dibaca oleh pihak-pihak yang tak berhak. Mereka hanya akan menemukan data yang sudah diacak.

Akan tetapi pengamanan data itu, menurut sebuah penelitian tim gabungan Universitas Princeton, Electronic Frontier Foundation dan Wind River Systems, ternyata punya kelemahan besar. Mereka berhasil menemukan cara menembus enkripsi data dengan mencuri kuncinya dari RAM (random access memory) yang baru saja kehilangan pasokan listrik, lalu menggunakannya untuk membongkar isi cakram padat.

Banyak pengguna tidak benar-benar mematikan komputer. Mereka memanfaatkan fitur ‘tidur’ (sleep) dan ‘mati suri’ (hibernate) pada komputer jinjing dengan alasan kepraktisan. Kedua fitur tersebut biasanya mengakibatkan komputer jinjing lebih cepat dihidupkan. Masalahnya, pada kedua mode istirahat tersebut, isi RAM dapat dengan mudah diekstrak.

Bukan pelupa

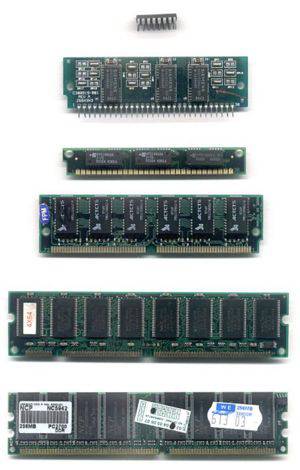

Secara umum RAM biasa dikatakan sebagai memori yang tidak permanen, alias hanya sebagai penyimpan data sementara dan akan hilang apabila tidak mendapatkan aliran listrik. Ini berbeda dengan cakram padat atau memori flash yang mampu mempertahankan data tanpa arus listrik.

Secara umum RAM biasa dikatakan sebagai memori yang tidak permanen, alias hanya sebagai penyimpan data sementara dan akan hilang apabila tidak mendapatkan aliran listrik. Ini berbeda dengan cakram padat atau memori flash yang mampu mempertahankan data tanpa arus listrik.Ibarat seorang yang melakukan perhitungan matematika menggunakan pensil, RAM adalah kertas buram yang bisa sewaktu-waktu dihapus atau malah dibuang sama sekali. Cakram padat atau memori flash ibaratnya adalah buku cetak yang dimaksudkan untuk menyimpan hasil perhitungan yang sudah jadi, dan selesai. Karena sifatnya yang sementara ini, RAM jarang mendapatkan perhatian sebagai sasaran pengamanan data.

Masalahnya ketika pasokan listrik ke keping RAM terputus, data tidak langsung hilang. Para peneliti itu menemukan pada suhu 25oC-44oC waktu kehilangan data ini berkisar antara 2,5 sampai 35 detik.

Akan tetapi waktu ini dapat diperpanjang dengan menurunkan suhu keping RAM. Pada suhu -50oC, waktu peluruhan ini mencapai 10 menit, sedangkan pada suhu -196oC data dapat bertahan sampai 1 jam. Untuk mencapai suhu terakhir diperlukan nitrogen cair, namun pendinginan sampai -50oC tersebut dapat dicapai dengan menuangkan isi kaleng penyemprot debu (canned air spray duster), yang bisa didapatkan dengan mudah di toko-toko.

Setelah didinginkan, isi RAM ini dapat diekstrak dengan berbagai cara, baik dengan memanfaatkan komputer yang hendak disedot datanya, atau dengan komputer lain. Dalam papernya, tim peneliti tersebut mendeskripsikan berbagai cara, mulai dengan me-reboot komputer menggunakan sistem operasi khusus, sampai mencabut keping RAM dan memasangnya di komputer lain. Dengan cara ini data di dalam RAM dapat disedot untuk analisis lebih lanjut.

Tantangan berikutnya adalah mengekstrak kunci enkripsi dari data yang sudah didapatkan. Meskipun sudah melewati proses pendinginan, kemungkinan korupsi data masih ada. Akan tetapi tim gabungan itu mengembangkan algoritma khusus untuk merekonstruksi data. Mereka juga mengembangkan teknik identifikasi blok memori yang berisi kunci pengacakan data.

Teknik-teknik tersebut kemudian diuji pada peranti lunak enkripsi yang umum ditemukan. Empat yang dicoba adalah BitLocker (peranti lunak enkripsi bawaan beberapa edisi Windows Vista), FileVault (MacOS X sejak versi 10.4), dan dm-crypt (Linux sejak kernel 2.6). Selain itu mereka juga menguji TrueCrypt, yang berjalan baik pada Windows, Linux dan MacOS X. Semua sistem pengamanan ini berhasil ditembus dengan mudah, dan kunci enkripsi dapat diperoleh dalam beberapa menit saja.

Perombakan total

Menurut tim peneliti gabungan tersebut, kelemahan yang memungkinkan mereka menembus semua sistem pengamanan tersebut cukup mendasar. Solusi yang disarankan antara lain membuat RAM yang lebih cepat menghapus data, merombak peranti pengamanan supaya menghapus kunci enkripsi bila tidak diperlukan lagi, memperpanjang kunci enkripsi, serta mengubah BIOS agar selalu menghapus memori saat menghidupkan komputer.

Saran tambahan lain misalnya mengunci keping RAM secara fisik atau menciptakan alat khusus yang otomatis menghapus isi RAM bila tiba-tiba terjadi pendinginan. Namun demikian, penerapan semua saran ini memerlukan perombakan mendasar baik pada peranti keras maupun sistem operasi.

Bagaimana dengan pengguna sendiri? Tampaknya pengguna komputer jinjing harus membiasakan diri untuk selalu mematikan komputer lewat proses shutdown sebelum bepergian. Dalam hal ini sistem operasi atau sistem enkripsi mendapatkan kesempatan untuk mencuci bersih memori dan membuang kunci yang tersimpan dalam RAM. Ini tidak terjadi pada mode tidur atau mati suri, yang mempertahankan atau menyimpan isi RAM.